Các Lỗ Hổng Phổ Biến Như XSS, SQL Injection Và Cách Phòng Tránh

Trong thế giới công nghệ hiện đại, bảo mật là một yếu tố quan trọng mà các nhà phát triển không thể bỏ qua. Website là mục tiêu hàng đầu của các cuộc tấn công mạng, đặc biệt là những lỗ hổng bảo mật phổ biến như Cross-Site Scripting (XSS) và SQL Injection. Những lỗ hổng này không chỉ gây thiệt hại tài chính mà còn làm suy giảm uy tín của doanh nghiệp. Hãy cùng tìm hiểu chi tiết về hai lỗ hổng này và cách phòng tránh hiệu quả.

1. Cross-Site Scripting (XSS)

XSS là gì?

Cross-Site Scripting (XSS) là một lỗ hổng bảo mật phổ biến xảy ra khi ứng dụng web cho phép kẻ tấn công chèn mã độc (thường là JavaScript) vào trang web. Khi người dùng truy cập, đoạn mã này được thực thi trên trình duyệt của họ, dẫn đến mất thông tin nhạy cảm hoặc bị chuyển hướng đến các trang web độc hại.

Các dạng tấn công XSS phổ biến:

-

Stored XSS:

Đoạn mã độc được lưu trữ vĩnh viễn trên máy chủ, chẳng hạn như trong cơ sở dữ liệu hoặc phần bình luận. Mỗi khi người dùng truy cập nội dung, đoạn mã độc sẽ được thực thi. -

Reflected XSS:

Xảy ra khi mã độc được nhúng trong URL và phản hồi lại trình duyệt mà không qua xử lý. Người dùng vô tình kích hoạt mã độc khi nhấp vào liên kết độc hại. -

DOM-based XSS:

Lỗ hổng xảy ra khi JavaScript phía client xử lý dữ liệu không an toàn, chẳng hạn từdocument.URLhoặcdocument.cookie.

Cách phòng tránh XSS:

-

Kiểm tra và làm sạch đầu vào (Input Validation):

Mọi dữ liệu nhập vào từ người dùng cần được kiểm tra và làm sạch. Ví dụ, loại bỏ các ký tự đặc biệt như<,>, hoặc mã hóa chúng thành các ký tự HTML an toàn (<thành<,>thành>). -

Sử dụng Content Security Policy (CSP):

CSP giúp giới hạn các nguồn mà trình duyệt có thể tải mã JavaScript, ngăn chặn việc thực thi mã độc. -

Sử dụng các thư viện và công cụ an toàn:

Nếu bạn làm việc với các framework như React hoặc Angular, các framework này đã tích hợp cơ chế ngăn chặn XSS mặc định. -

Cẩn thận với dữ liệu đầu ra (Output Encoding):

Bảo đảm mọi dữ liệu được xuất ra trang HTML đã được mã hóa đúng cách.

2. SQL Injection

SQL Injection là gì?

SQL Injection là một lỗ hổng xảy ra khi ứng dụng web không kiểm tra chặt chẽ dữ liệu đầu vào và cho phép kẻ tấn công thực thi các câu lệnh SQL tùy ý trên cơ sở dữ liệu. Điều này có thể dẫn đến việc lấy cắp dữ liệu, sửa đổi dữ liệu, hoặc thậm chí xóa toàn bộ cơ sở dữ liệu.

Ví dụ về SQL Injection:

Câu lệnh trên sẽ luôn trả về kết quả đúng vì điều kiện '1'='1' luôn đúng.

Cách phòng tránh SQL Injection:

-

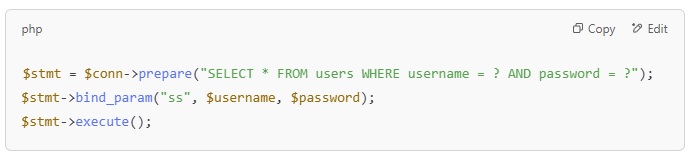

Sử dụng Prepared Statements (Câu lệnh đã chuẩn bị):

Prepared Statements là phương pháp an toàn giúp phân biệt dữ liệu đầu vào và câu lệnh SQL. Dưới đây là ví dụ trong PHP:

-

Kiểm tra và làm sạch dữ liệu nhập vào:

Luôn xác định rõ loại dữ liệu được nhập vào (chuỗi, số nguyên, email, v.v.). -

Giới hạn quyền truy cập vào cơ sở dữ liệu:

Tài khoản kết nối cơ sở dữ liệu chỉ nên có quyền tối thiểu. Ví dụ, tài khoản này không cần quyền xóa hoặc thay đổi cấu trúc bảng. -

Sử dụng ORM (Object-Relational Mapping):

Các công cụ ORM như Hibernate, Sequelize, hoặc Django ORM giúp tự động xử lý các câu lệnh SQL an toàn. -

Ẩn thông tin nhạy cảm từ người dùng:

Không hiển thị thông báo lỗi chi tiết có thể làm lộ cấu trúc cơ sở dữ liệu.

Tại sao cần chú trọng bảo mật website?

Các cuộc tấn công như XSS và SQL Injection có thể gây ra hậu quả nghiêm trọng:

- Mất dữ liệu: Thông tin khách hàng có thể bị đánh cắp và sử dụng vào mục đích xấu.

- Thiệt hại tài chính: Do mất uy tín và các khoản phạt từ luật bảo vệ dữ liệu.

- Ảnh hưởng đến thương hiệu: Khách hàng sẽ mất niềm tin vào doanh nghiệp.

Việc bảo vệ ứng dụng Website khỏi các lỗ hổng như XSS và SQL Injection không chỉ là trách nhiệm của đội ngũ kỹ thuật mà còn là yếu tố sống còn của bất kỳ doanh nghiệp nào. Bằng cách áp dụng các biện pháp như kiểm tra đầu vào, sử dụng các công cụ an toàn và giới hạn quyền truy cập, bạn có thể giảm thiểu nguy cơ bị tấn công và bảo vệ dữ liệu của người dùng một cách hiệu quả.

Hãy luôn ưu tiên bảo mật trong mọi giai đoạn phát triển web để đảm bảo một môi trường trực tuyến an toàn cho tất cả người dùng.